-

해당 url로 이동해보자.

이동하면 위와 같은 문구가 나온다.

한번 더 링크를 따라 이동해보자.

한번 더 이동했더니 위와 같은 페이지가 나온다.

우선 코드를 보았다.

코드를 보니 입력칸에서 SSRF(Server Side Request Forgery) 공격이 가능한 것 처럼 보였다.

SSRF는 @를 이용하여 취약점을 발생시킨다.

개발자 도구에서 아래와 같이 변경해주자.

변경한 후 입력 칸에 flag.php를 적어 /flag.php로 이동하려 시도해보았다.

하지만 Nop이라는 문구와 함께 이동에 실패하였다.

아마 내부에서 127.0.0.1을 필터링 하나 보다.

필터링을 우회하는 방법에는

- Decimal : 2130706433

- Hex : 0x7f000001

등이 있다.

그 중에서 Hex 값을 이용해 우회를 시도해보았고,

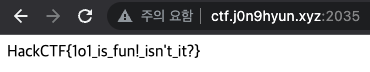

위와 같이 우회에 성공하였다.

Flag : HackCTF{1o1_is_fun!_isn't_it?}

HackCTF

Do you wanna be a God? If so, Challenge!

ctf.j0n9hyun.xyz

'Wargame > HackCTF' 카테고리의 다른 글

[Web] HackCTF Wise Saying (0) 2022.03.27 [Web] HackCTF Authenticate (0) 2022.03.27 [Web] HackCTF Cookie (0) 2022.03.26 [Web] HackCTF Home (0) 2022.03.24 [Web] HackCTF Input Check (0) 2022.03.24 댓글

HACKINTOANETWORK

SECURITY RESEARCHER, BUG HUNTER, HACKER