-

해당 url로 들어가보자.

url로 들어가면 위와 같이 개꿀맛 쿠키라는 문구와 쿠키 사진이 나타난다.

문제 이름과 문제 페이지에서 부터 쿠키를 조작하는 문제임을 알 수 있다.

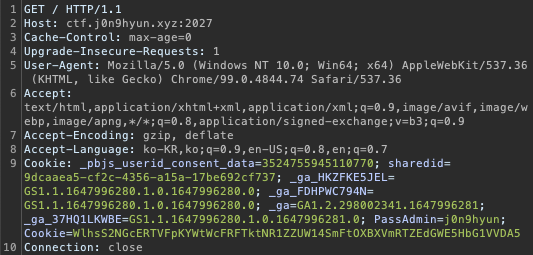

BurpSuite을 켜서 프록시로 http request를 잡아보았다.

쿠키 부분이 의심스러워서 디코더 기능으로 base64로 3번 디코딩 해보았는데 아래와 같은 문자열이 출력되었다.

id 부분을 1로 바꿔주고 type 부분을 admin으로 바꿔서 다시 똑같이 3번 인코딩 해주었다.

인코딩된 값을 쿠키에 넣어 아래와 같이 http request를 보내보았다.

하지만 아래와 같이 패스워드 틀림이라고 뜨면서 Flag가 출력되지 않았다.

그래서 좀 구글링을 해보았는데 이 문제는 php strcmp 취약점을 이용해 푸는 문제였다.

- PassAdmin= → PassAdmin[]=

PassAdmin 부분을 배열로 바꾸어 다시 request를 보내 보았다.

그 결과 아래와 같이 Flag를 확인할 수 있었다.

Flag : HackCTF{1_like_c00kiessss_4nd_ju99lin9}

HackCTF

Do you wanna be a God? If so, Challenge!

ctf.j0n9hyun.xyz

'Wargame > HackCTF' 카테고리의 다른 글

[Web] HackCTF Authenticate (0) 2022.03.27 [Web] HackCTF LOL (0) 2022.03.26 [Web] HackCTF Home (0) 2022.03.24 [Web] HackCTF Input Check (0) 2022.03.24 [Web] HackCTF Time (0) 2022.03.23 댓글

HACKINTOANETWORK

SECURITY RESEARCHER, BUG HUNTER, HACKER